zip 计算机内置时钟计算

原创

: [GUET-CTF2019]zip 计算机内置时钟计算

[GUET-CTF2019]zip 计算机内置时钟计算

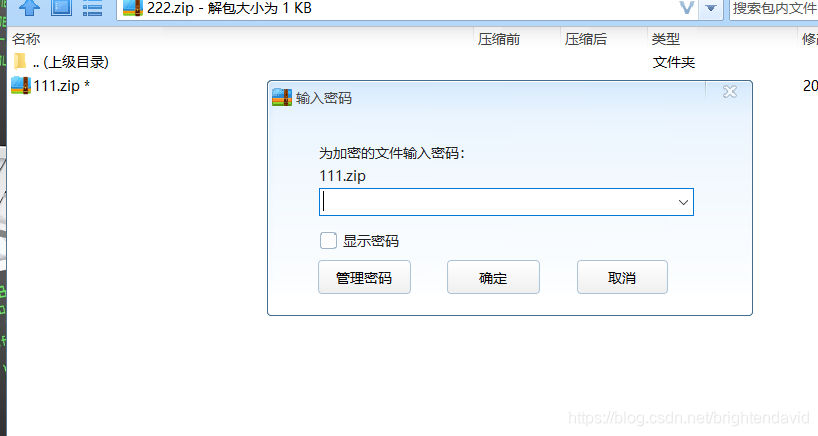

先拿一个222.zip

这个没有任何的提示,那么就是4或者是6位数的数字,要么就是伪加密。这个是约定俗成的事情。

一定不要4位数试完之后就躺平了。

这个是真的加密。

下一个压缩包里面的是伪加密。

上面是00 ;下面是09

那么把09改为00就是了。

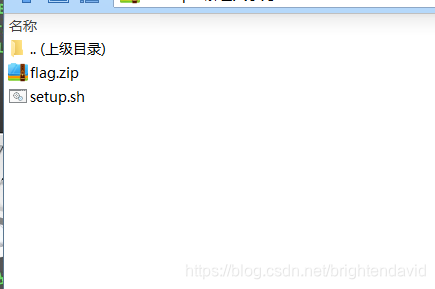

拿到了一个脚本和一个压缩包。

这个脚本运行了之后没有什么反应。

1 | #!/bin/bash |

这个应该是一个zip文件加密指令。

1 | "print(__import__('time').time())"` |

这个是输出关于时间的某个东西的感觉。

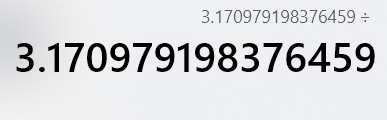

用python2 运行。

这个时间,这个神秘数字串,传说是从某个神秘事件点到现在的秒数的计时。记不清楚了,估计是冯.诺伊曼他老人家做的。

反正就是那么12位数字去爆破。

反正就是那么12位数字去爆破。

全部去爆的话也就是那么10^12次的计算量。

就有一点想不明白,为什么在本地运行这个setup.sh脚本,它的密码不会重制。还是说已经加密过的文件不会重新加密吗。好像很有道理。这个就和这个函数是怎么写的有关了。

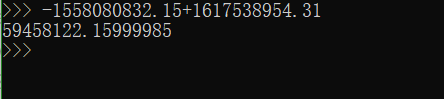

1 | zip -e --password=`python -c "print(__import__('time').time())"` flag.zip flag |

不过从常识来讲,出题的时间和现在不会差的太多。现在是161******打头的12位数字。

那么,保守估计,这个时钟从诞生开始也不过是50年多一点。

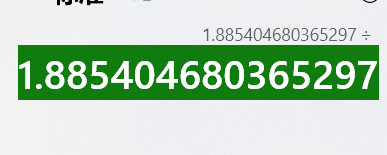

10^8/60/60/24/365=

改动161*************这个开头的条件是距今3个多月吧,就是(10^7秒)去换算成月。 我觉得这个已经挺保守了,但是去爆破发现不行。 就挺尴尬的。看起来这个题目还挺老的。

只好去拿15**************头去爆破了。

拿到了flag

出于好奇去计算一下出题的时间,

大概距今有那么2年。688天之前吧。

好的,那么我们就得到了这个题目的出题时间了。这个日期是可以精确到秒之后两位数字的。(立马去社会工程他)

(我到底为什么要算这个)

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.